Traefik 2.0 发布也有几天了,根据通稿来看,有几个新的功能值得注意:

- 开始使用 CRD 来完成原本使用 Ingress + 注解来完成的任务。

- 加入了一个中间件概念,来提供丰富多样的控制能力。

- 终于支持 TCP 了。

我的测试集群中经常会使用 Traefik 做 Ingress,又有 Maesh 加入 Service Mesh 的暖场战之中,所以 Traefik 2.0 还是值得看看的。它的文档做的还不太完善,着实花了一段时间来摸索,这里做个记录,方便后续的使用和学习。

安装

我知道开篇说安装特别 Low,但是奇葩的是这个版本的安装文档居然只提到了一个 Docker 下的安装过程,只是在一个不起眼的角落里有一个针对 Kubernetes 环境的安装清单。

我做了一些修改,源码参见:

这里有一点需要注意的,Traefik 缺省开放三个端口:80、443 和 8080,其中 8080 是管理端口。建议将其分为两个服务,把管理端口和业务端口做个隔离,方便使用不同策略进行访问控制。另外 Configmap 中加入了访问日志方便调试,可酌情关闭。

例如下面把 Ingress 端口分配给 Loadbalancer,而管理端口仅设置为 ClusterIP。

---

apiVersion: v1

kind: Service

metadata:

name: traefik-ingress

namespace: traefik-system

labels:

app: traefik

spec:

ports:

- name: https

protocol: TCP

port: 443

targetPort: 443

- name: http

protocol: TCP

port: 80

targetPort: 80

type: LoadBalancer

selector:

app: traefik

---

apiVersion: v1

kind: Service

metadata:

name: traefik-admin

namespace: traefik-system

labels:

app: traefik

spec:

ports:

- name: admin

protocol: TCP

port: 8080

targetPort: 8080

type: ClusterIP

selector:

app: traefik

---

配置文件很简单,只要加入 Kubernetes 内部接口的端点即可:

providers:

kubernetescrd:

endpoint: https://kubernetes.default

然后给 80 和 443 端口所在的 Loadbalancer 提供一个域名,用于后续的规则设置。

部署测试服务

随便部署一个 HTTP 服务,例如 Istio 用到的 HTTPBIN

这个服务开放了 8000 端口提供 HTTP 服务,后面我们会用这个服务进行限流测试。

开放 Dashboard

前面把 Dashboard 的服务类型设置为 ClusterIP,创建一个 CRD 就能够通过 Traefik 开放服务了:

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: traefik-dashboard

spec:

entryPoints:

- web

routes:

- match: Host(`traefik.microservice.xyz`)

kind: Rule

services:

- name: traefik-admin

port: 8080

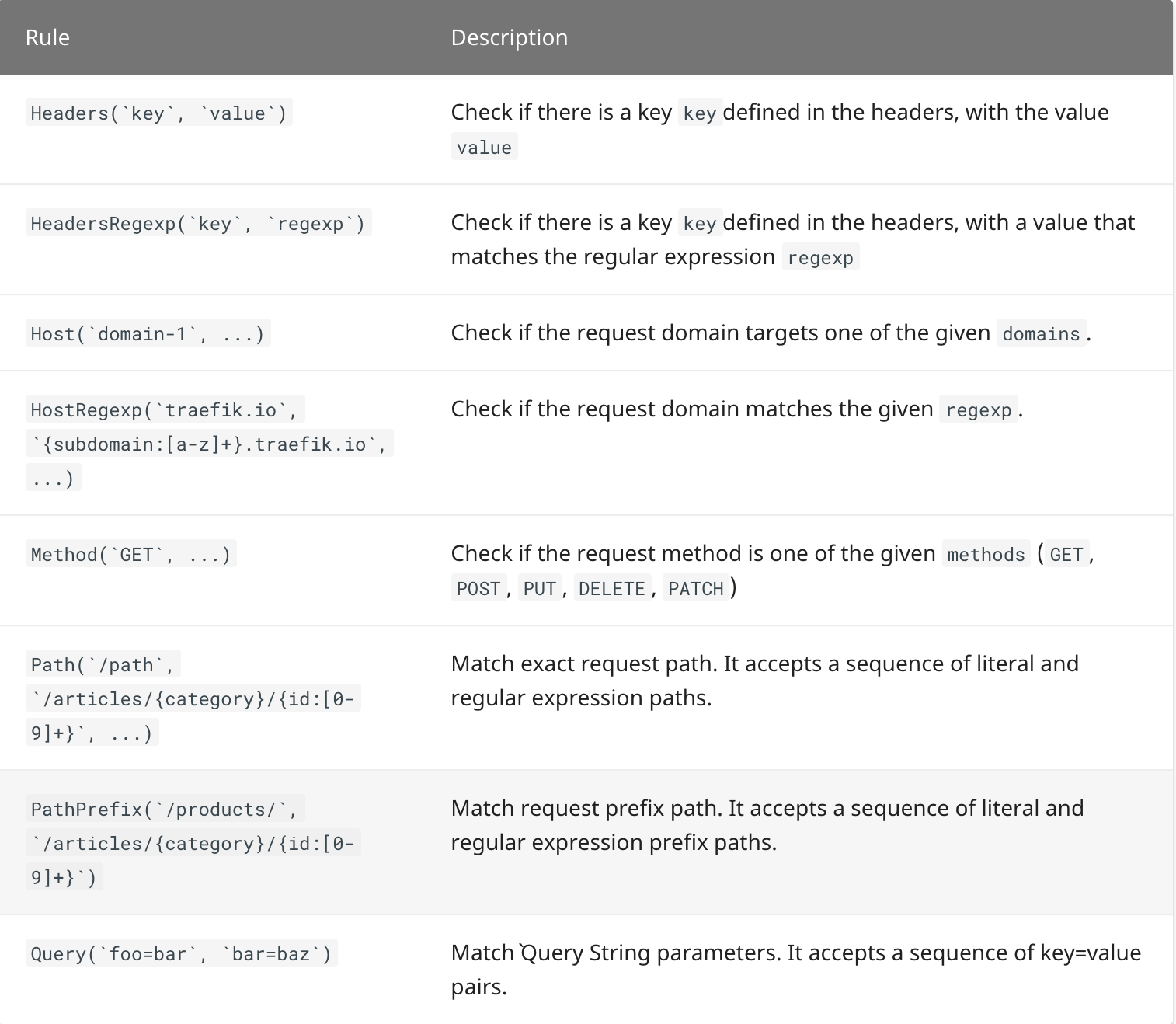

这里使用了一个表达式来对流量进行筛选,表达式目前的支持范围如下表所示:

接下来用了几个不同级别的对象:

- entryPoints:开放端口,例如我们部署中的

web或websecure。 - routes:路由规则。

- match:一个匹配表达式,这里我们指定匹配域名

traefik.microservice.xyz - name 和 Port:此处使用 Service 的定义

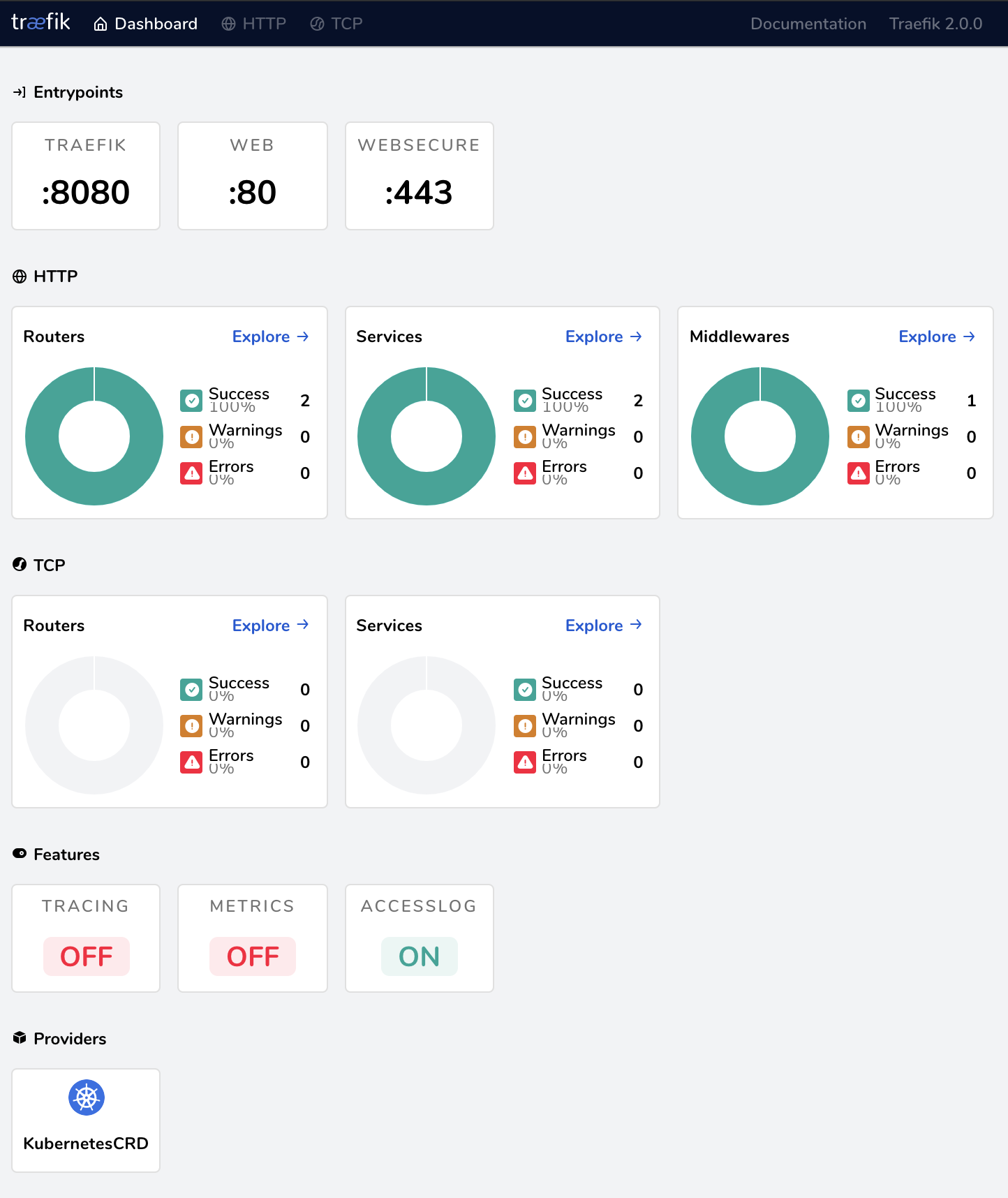

提交之后,就可以使用指定域名访问 Dashboard 了:

当然了,这个并不重要。

开启一个插件

用同样的方法,给 HTTPBIN 开放一个路由:

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: httpbin

spec:

entryPoints:

- web

routes:

- kind: Rule

match: Host(`httpbin.microservice.xyz`)

services:

- name: httpbin

port: 8000

在路由定义中,可以使用插件,对该路由的进出流量进行处理,例如重定向、认证、重试等功能。

Ratelimit 的用法很简单,官网文档也有说明,我们模仿写一个:

apiVersion: traefik.containo.us/v1alpha1

kind: Middleware

metadata:

name: httpbin-traffic

spec:

rateLimit:

burst: 1

average: 2

其中的单位稍显死板,是 qps。但是怎么把这个对象加入到 Route 里面就不太明显了:

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: httpbin

...

services:

- name: httpbin

port: 8000

middlewares:

- name: httpbin-traffic

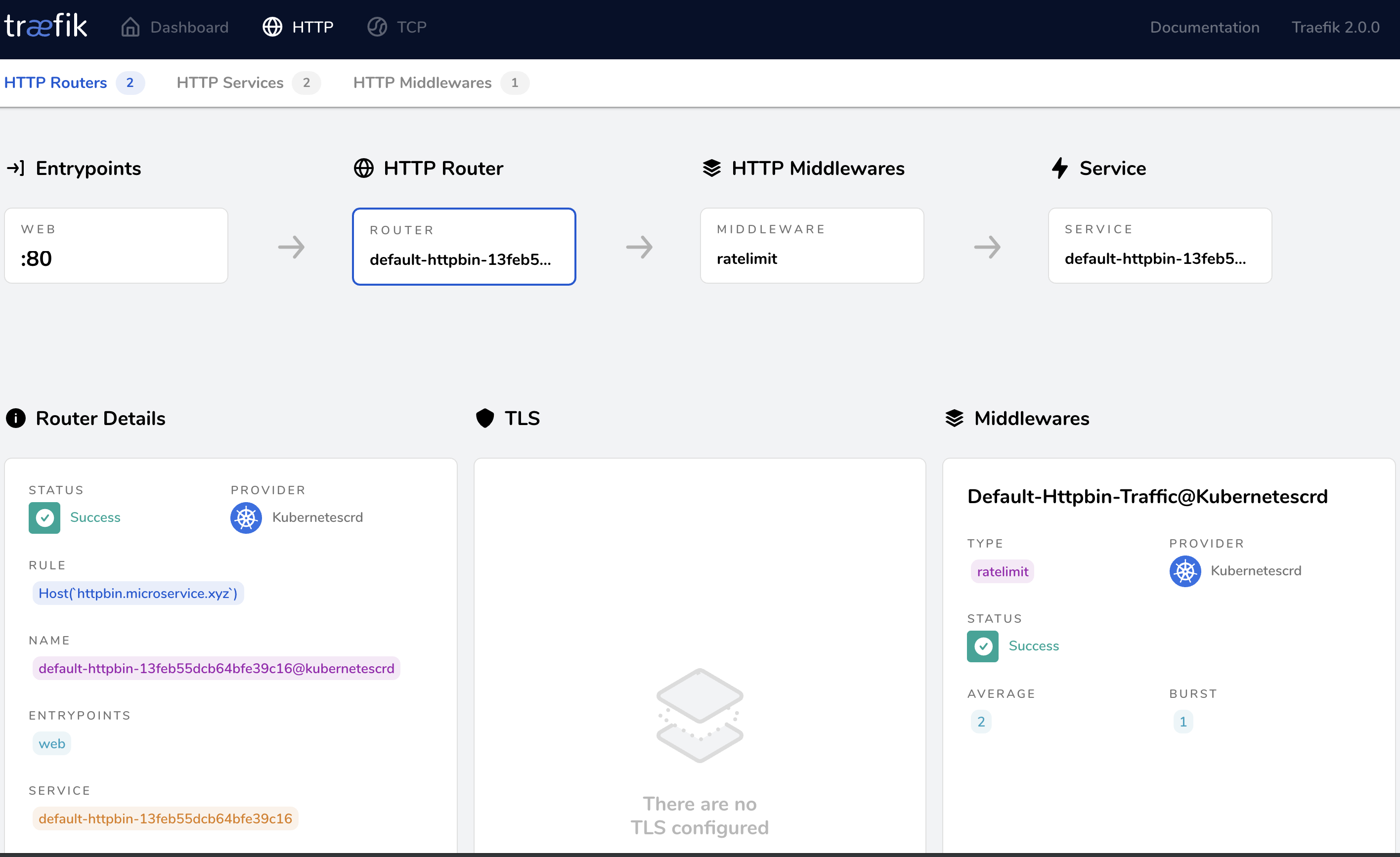

提交之后,可以看看 Dashboard 去看看这条规则的详情:

这条路由的 Middleware 中加入了新的元素,下面可以测试一下:

$ siege httpbin.microservice.xyz/get

** SIEGE 4.0.4

** Preparing 25 concurrent users for battle.

The server is now under siege...

HTTP/1.1 200 1.68 secs: 398 bytes ==> GET /get

HTTP/1.1 429 1.68 secs: 17 bytes ==> GET /get

HTTP/1.1 429 1.68 secs: 17 bytes ==> GET /get

HTTP/1.1 429 1.68 secs: 17 bytes ==> GET /get

HTTP/1.1 429 1.68 secs: 17 bytes ==> GET /get

看到极少出现 200 的响应码,多数都是 429,证明限流生效了。

废话

真是不知道 Kubernetes 用户哪里对不起 Traefik 了。。

文章来源于互联网:掀起 Traefik 2 的盖头来